26번 문제부터는 새로운 메모리 파일을 분석해야 한다. 여태까지는 1~2GB 크기의 메모리를 다뤘지만, 이번에는 8GB짜리 메모리이다. 문제를 보면, 교환 서버를 제어하는데 사용된 특정 파일의 이름을 알아내야하는 것 같은데, Key Format을 보니 '.aspx' 파일을 구해야하는 것 같다.

구글 검색 결과, '.aspx' 형식의 파일은 ASP.NET용 서버 관련 파일이라고 한다.

분석하기에 앞서 프로파일을 먼저 구하기 위해 imageinfo를 실행했다. 8GB 메모리인 만큼 기존에 다뤄온 메모리들보다 결과 출력이 비교적 시간이 더 오래 걸렸다. 나열된 것들 중에서 아무거나 선택해도 상관없을 것 같지만, 저중에서 표시된 것을 선택했다.

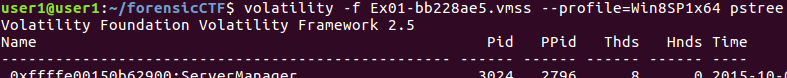

pstree 명령을 실행한 후 결과의 뒷쪽을 보면 w3wp.exe가 많이 실행된 것을 볼 수 있고, 또한 chrome.exe가 explorer.exe 하위에 실행되지 않고 단독으로 실행된 것도 볼 수 있다. w3wp.exe가 왜 이렇게 많이 실행되었는지에 대한 의문점도 있었지만, 그것보다 일단 단독 실행된 chrome.exe가 악의적인 행위를 위해 사용되었을 것이라는 확실한 의심을 갖고 분석을 진행했다.

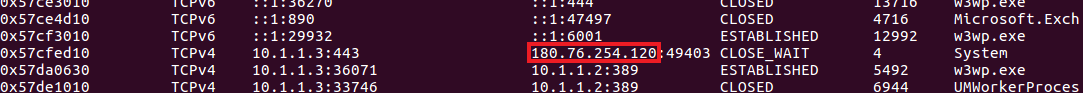

'교환 서버를 제어'한다는 것은 결국 외부와의 네트워크를 통해 행위를 실행한다는 의미이므로, 네트워크관련 정보를 살펴보기위해 netscan 명령어를 실행하였다.

외부 IP와의 연결을 보기 위해 'Foreign Address' 항목에 열거된 IP를 살펴보았다. 대부분 의미 없어 보이는 IP들뿐이었는데, 그중에서도 외부와의 연결을 위해 사용된 것으로 보이는 특정 IP가 있는 것을 볼 수 있다.

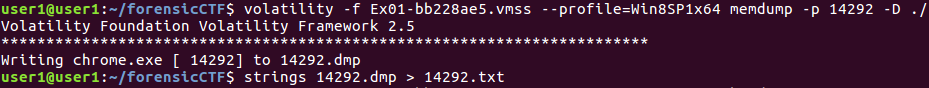

해당 IP로 이루어진 흔적을 찾기 위해 chorme.exe을 dump 후 txt파일로 변환한 뒤, 호스트 PC에서 notepad++로 열었다. 파일을 연 이후엔 해당 IP가 있는 부분을 살펴봄으로써 단서를 찾아나갔다.

하나씩 보며 넘기던 도중, 위 부분에서 우리가 찾던 aspx형식의 파일이 하나가 있는 것을 볼 수 있다. 위 로그 내용을 잘 보면 HTTPS를 통해 180.76.254.120으로 연결된듯한 흔적도 찾을 수 있었다.

error1.aspx를 flag로 제출하면 정답처리된다.

'Digital Forensic > 디지털포렌식 with CTF' 카테고리의 다른 글

| [DigitalForensic with CTF] GrrCON 2015 #28(28) (0) | 2022.01.16 |

|---|---|

| [DigitalForensic with CTF] GrrCON 2015 #27(27) (0) | 2022.01.11 |

| [DigitalForensic with CTF] GrrCON 2015 #25(25) (0) | 2022.01.08 |

| [DigitalForensic with CTF] GrrCON 2015 #24(24) (0) | 2021.12.28 |

| [DigitalForensic with CTF] GrrCON 2015 #23(23) (0) | 2021.12.28 |