23번 문제는 감염에 사용된 malware의 이름을 알아내는 문제이다.

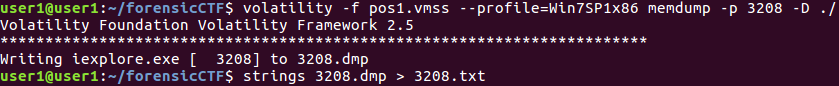

이전 문제에서 iexplore.exe(Pid: 3208)가 악의적인 용도로 사용되었다는 것이 어느정도 확실시 되었으므로, 해당 프로세스를 dump해 malware의 흔적을 찾아보기로 했다. dump이후엔 txt파일로 변환시켰다.

호스트 PC에서 notepad++로 3208.txt를 연 뒤 'pos'와 일치하는 것이 나온 부분을 살펴보며 아래 방향으로 찾기를 계속하던 중, 웹 프로그래밍 구문같은 것이 나와서 지켜보았다. 내용을 보아하니, 'allsafe_update.exe'라는 실행 파일을 가능한 빨리 다운받으라고 나와있다. 해당 파일을 받는 URL에서 바로 이전 문제에서 다룬 공격자의 C&C서버 IP주소가 포함되어 있으므로, 해당 URL은 malware가 담긴 주소라는 것을 짐작할 수 있다.

vmware로 돌아와서 allsafe_update.exe의 흔적이 있는지 찾기 위해 filescan을 하였다. 표시된 부분을 보면 pc 사용자가 다운로드를 받은 것을 알 수 있다. 해당 파일을 dump하여 악성 여부를 판별할 것이다.

dump를 완료하면 현재 분석 중인 메모리가 있는 위치에 위와 같은 파일이 생성된다.

이후 이 dat 파일을 호스트 PC의 HxD로 열은 뒤 MD5 해시값을 구한다.

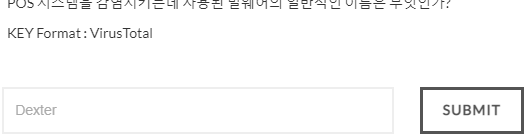

복사한 해시값을 VirusTotal 검색창에 붙여넣기 후 검색을 하면 여러 안티 바이러스 엔진에서 악성 여부를 진단한 결과가 나오는데, 나온 결과를 보니 이 파일은 malware가 맞는 듯하다. 이제 찾아야할 것은 이 malware를 지칭하는 이름인데, 결과를 쭉 훑어보면 'Dexter'라는 단어가 자주 나오는 것을 볼 수 있다.

이를 flag로 제출하니 정답이었다.

.

.

.

참고로

KISA 인터넷 보호나라&KrCERT

KISA 인터넷 보호나라&KrCERT

www.boho.or.kr

위에 따르면 POS기기가 dexter 악성코드에 감염될 경우, 해당 기기가 신용카드의 마그네틱 데이터를 복사하여 해커에게 데이터를 전송하며, 감염된 카드를 통해 다른 단말기를 이용할 시 해당 단말기 또한 동일한 악성코드에 감염된다고 한다.

'Digital Forensic > 디지털포렌식 with CTF' 카테고리의 다른 글

| [DigitalForensic with CTF] GrrCON 2015 #25(25) (0) | 2022.01.08 |

|---|---|

| [DigitalForensic with CTF] GrrCON 2015 #24(24) (0) | 2021.12.28 |

| [DigitalForensic with CTF] GrrCON 2015 #22(22) (0) | 2021.12.27 |

| [DigitalForensic with CTF] GrrCON 2015 #21(21) (0) | 2021.12.27 |

| [DigitalForensic with CTF] GrrCON 2015 #20(20) (0) | 2021.12.26 |