17번 문제에서는 Gideon의 비밀번호를 알아내야 한다. 문제를 해결하기에 앞서 vmss파일을 새로 받아야 한다.

imageinfo를 통해 좀 더 자세한 정보를 살펴보자. 표시된 부분을 차후 profile 값으로 이용할 것이다.

문제에서 요구하는 것을 알아내기 위해서는 프로세스 덤프 내용이 있어야 할 듯한데, 이를 위해서 공격에 사용된 것 같은 프로세스를 찾아보기로 했다. pstree를 통해 이상한 프로세스가 실행된 흔적이 있는지 찾던 도중... 빨간 부분으로 표시된 'chrome.exe'가 별개로 실행되었다는 것이 의심스러웠다. 보통 chrome.exe는 explorer.exe(윈도우 탐색기) 하위 프로세스로 실행이 되는데, 빨간 직선을 보면 알 수 있듯이 해당 chrome.exe는 별개로 실행되었음을 알 수 있다.

memdump 플러그인과 해당 프로세스의 PID인 3576을 통해 기록을 추출하였다. strings를 통해 사용자가 읽을 수 있는 텍스트 파일로 변환을 하였고,

이를 호스트 PC에서 notepad++로 열었다. 'gideon'이란 문자열을 검색하던 도중, Key Format과 일치하면서 'gideon'의 계정 정보같이 보이는 문자열을 하나 발견하였다.

이를 복사해 flag로 제출하니 정답이었다.

.

.

.

다른 방법으로는, cmdscan 명령을 통해 검색하는 방법이 있다.

윈도우 로그인 세션 및 NTLM 크리덴셜 관련 명령인 wce를 실행한 뒤 이를 'gideon' 디렉터리에 'w.tmp'로 저장한 것과 같은 흔적이 있었다.

해당 파일의 내용을 보기 위해 offset을 찾은 뒤 덤프를 하였다.

명령을 실행하면 위와 같은 파일이 생성되어있는데,

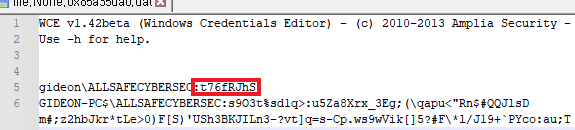

이 파일을 호스트 PC로 나와서 notepad++로 열어보면 비밀번호가 있는 것을 볼 수 있다.

'Digital Forensic > 디지털포렌식 with CTF' 카테고리의 다른 글

| [DigitalForensic with CTF] GrrCON 2015 #19(19) (0) | 2021.12.23 |

|---|---|

| [DigitalForensic with CTF] GrrCON 2015 #18(18) (0) | 2021.12.22 |

| [DigitalForensic with CTF] GrrCON 2015 #16(16) (0) | 2021.12.14 |

| [DigitalForensic with CTF] GrrCON 2015 #15(15) (0) | 2021.12.14 |

| [DigitalForensic with CTF] GrrCON 2015 #14(14) (0) | 2021.12.14 |