3번째 문제에서는 공격자가 이용한 것으로 보이는 악성코드가 어떤 악성코드인지 알아내야 한다.

filescan과 grep 명령어를(내 시스템에서는 findstr 사용 불가) 통해 'AnyConnectInstaller.exe'가 저장된 흔적을 찾을 수 있다. 이 명령을 실행한 후 'AnyConnectInstaller'라는 문자열과 일치하는 것이 있으면 결과가 출력된다. 명령 실행 후 조금 기다리니 총 6개의 결과가 출력되었다.

맨 위에 것부터 차례대로 하나씩 구해보자. dumpfiles 플러그인과 앞서 출력된 결과 중 메모리 값을 인자로 이용해서 해당 파일을 복구를 시도하면,

명령 실행 종료와 동시에 현재 위치('./')에 파일이 복구가 완료되어있다.

이것이 악성파일인지 VirusTotal에서 확인해보기 위해 가상 머신 밖으로 나와 호스트에서 HxD로 md5 해시값을 얻으려는데.. 내용을 살펴보니 나머지 뒷부분이 전부 0x00으로 가득 채워져 있어 악성파일이 아니라는 느낌이 들었고, 이 파일은 pass 했다.

이번엔 두 번째 줄의 메모리 주소를 이용해 dumpfiles를 실행하였다. 실행이 끝나면 2개의 결과가 출력되는데,

저장 위치로 가보면 이렇게 2개의 파일이 복구되어있다.

2개의 파일 중 dat 확장자 파일의 해시값을 구해보자. HxD에 해당 파일을 불러온 뒤 MD5로 해시를 생성하면,

이렇게 해시값을 얻을 수 있다.

구해진 해시값을 VirusTotal 검색창에 입력 후 검색하면,

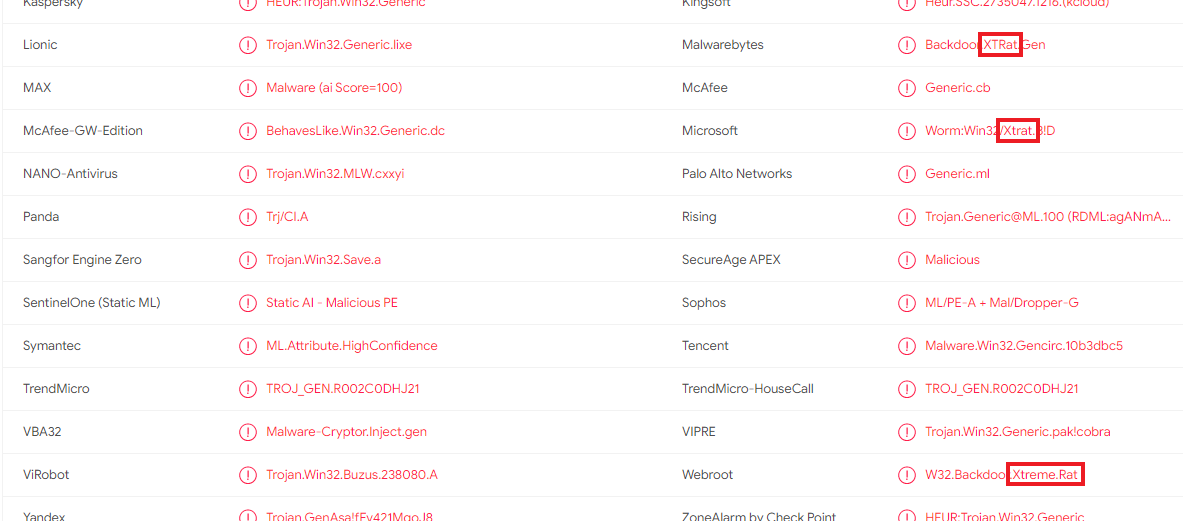

이처럼 악성 여부를 판별한 결과가 출력되는데, 대부분의 엔진에서 악성파일이라고 판단한 듯하다. 그리고 이 문제에서는 공격자가 어떠한 악성코드를 썼는지 그 이름을 알아내야 하는데, 빨간색으로 표시된 부분을 보면 알 수 있듯이 Xtrat이라는 단어가 꽤 여러 번 나타나는 걸 볼 수 있었다.

정답을 찾았다고 생각하여 Xtrat을 flag로 제출했는데 오답으로 처리되길래 'Xtrat'이 아닌 다른 이름이 있는가 싶어

구글에 검색을 해보았다. 검색한 결과, Xtrat의 본래 이름이 'XtremeRAT'인듯해서

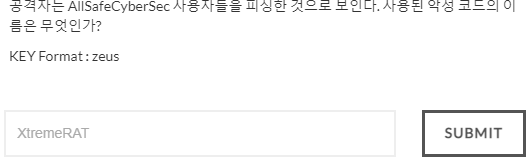

이를 flag로 제출하였더니 정답이었다.

---

참고로 'Xtream RAT'은 상용 원격 액세스 트로이목마(RAT)로, 감염이 되면 해킹된 시스템에서 문서를 추출하고, 키 입력을 기록하고, 스크린샷을 캡처하고, 웹캠 또는 마이크를 통해 오디오를 녹음하고, 원격 셸을 통해 피해자와 직접 상호작용이 가능하다고 한다.

출처: https://blog.alyac.co.kr/3670 [이스트시큐리티 알약 블로그]

---

'Digital Forensic > 디지털포렌식 with CTF' 카테고리의 다른 글

| [DigitalForensic with CTF] GrrCON 2015 #5(5) (0) | 2021.12.04 |

|---|---|

| [DigitalForensic with CTF] GrrCON 2015 #4(4) (0) | 2021.12.03 |

| [DigitalForensic with CTF] GrrCON 2015 #2(2) (0) | 2021.12.02 |

| [DigitalForensic with CTF] GrrCON 2015 #1(1) (0) | 2021.12.01 |

| [DigitalForensic with CTF] Sans Network Forensic [Puzzle 3] #8(23) (0) | 2021.09.24 |